Настройка клиентских портов коммутаторов доступа Raisecom

В данной статье представлены основные рекомендации по настройке клиентских портов коммутаторов доступа. При этом рассматриваются механизмы и протоколы Port Isolation, LLDP, обнаружение петель (loopback detection), Stormcontrol и DHCP Snooping.

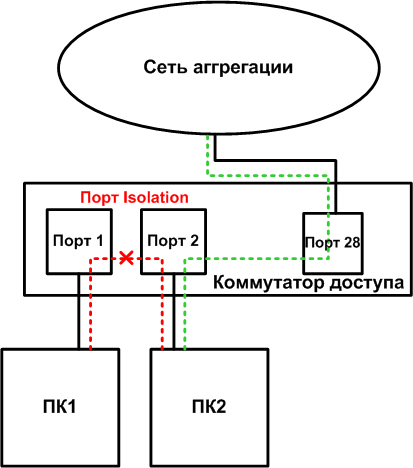

Port Isolation

Изоляция портов — это функция коммутаторов Ethernet, которая позволяет сетевым администраторам ограничивать связь между отдельными портами коммутатора. При настроенной изоляции портов, пользователи, подключенные к разным интерфейсам, не могут взаимодействовать друг с другом даже при нахождении в одном VLAN, что повышает безопасность сети, предотвращая несанкционированный доступ и сводя к минимуму последствия потенциальных атак. Механизм особенно полезен в публичном рабочем пространстве, таком как отель или коворкинг, где нескольким пользователям необходимо подключиться к одному коммутатору, но требуется конфиденциальность и безопасность.

Raisecom#config

Raisecom(config)#protectgroup 1 vlan 1 gigaethernet 1/1/1-2

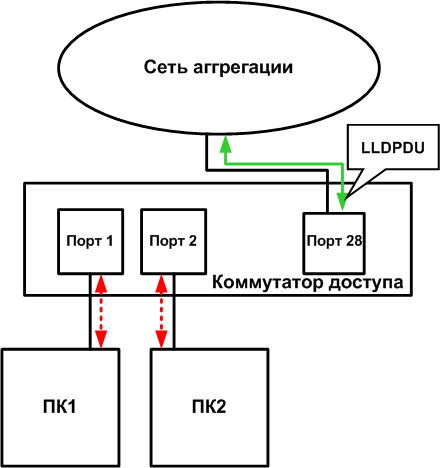

LLDP

Отключать LLDP (протокола обнаружения канального уровня) на клиентских портах коммутаторов Ethernet рекомендуется по нескольким причинам. Во-первых, LLDP позволяет устройствам обнаруживать и обмениваться информацией о своих возможностях, раскрывая информацию о применяемом на сети оборудовании и моделях устройств неавторизованным пользователям. Во-вторых, отключение LLDP затрудняет для злоумышленников сбор информации о топологии сети.

Raisecom(config)#interface gigaethernet 1/1/1

Raisecom(configgigaethernet1/1/1)#lldp disable

Обнаружение петель

Протоколы группы STP используются в сети для предотвращения возникновения петель. Тем не менее, рекомендуется отключать этот функционал на портах доступа, оставляя STP/RSTP/MSTP активным только на uplink портах коммутатора доступа. Протоколы STP предназначены для предотвращения возникновения сетевых петель в самой сети. При отключении STP на клиентских портах снижается нагрузка на сеть за счет уменьшения служебного трафика. Кроме этого не авторизированные пользователи не смогут проводить атаки за счет автоматического перестроения дерева STP на инфраструктуру компании.

Однако полное отсутствие механизма предотвращения петель на портах доступа является нежелательным. Включение loopback detection помогает обнаружить и предотвратить непреднамеренные или злонамеренные петли, которые могут нарушить передачу данных, вызывая сетевой шторм на портах доступа. Такое сочетание обеспечивает эффективную работу сети, сохраняя при этом защиту от потенциальных проблем, вызванных петлями.

Raisecom(config)#interface gigaethernet 1/1/1

Raisecom(configgigaethernet1/1/port)#spanning-tree disable

Raisecom(configgigaethernet1/1/port)#loopback-detection

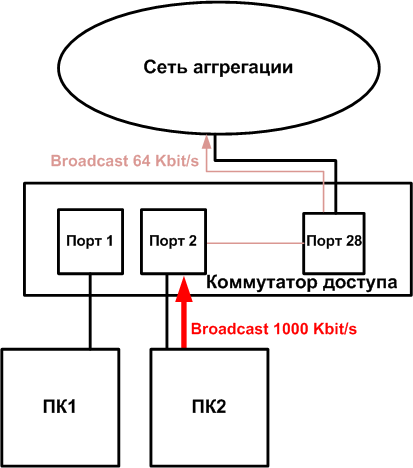

Stormcontrol

Управление штормом — это механизм, доступный на коммутаторах Ethernet, который помогает предотвращать штормы в сети. Он отслеживает трафик на порту коммутатора и ограничивает чрезмерный широковещательный, многоадресный или unknown-unicast трафик, чтобы предотвратить перегрузку сети и снижение производительности. Устанавливая пороговые значения и действия, администраторы могут эффективно управлять и контролировать поток трафика на своих коммутаторах Ethernet, обеспечивая стабильную и эффективную сетевую среду.

Raisecom(config)#stormcontrol detection enable

Raisecom(config)#interface gigaethernet 1/1/1

Raisecom(configgigaethernet1/1/1)#stormcontrol [broadcast | unknown-multicast | dlf | all ] pps 64

Raisecom(config-gigaethernet1/1/1)#storm-control broadcast bps 64

Raisecom(config-gigaethernet1/1/1)#storm-control unknown-multicast bps 640

Raisecom(config-gigaethernet1/1/1)#storm-control dlf bps 128

Для настройки stormcontrol на порту, необходимо активировать его в глобальной конфигурации, после чего выбрать порт и указать тип ограничиваемого трафика (unicast, multicast, broadcast или all), а также ограничения в пакетах или битах в секунду.

DHCP Snooping

DHCP Snooping — это важная функция безопасности, реализованная в коммутаторах Ethernet для повышения целостности сети и предотвращения потенциальных угроз. Применительно к портам доступа эта функция дает несколько преимуществ:

- блокировка несанкционированных DHCP-серверов – только авторизованные DHCP-серверы могут распределять IP-адреса сетевым устройствам;

- защита от атак – DHCP Snooping борется с различными атаками на основе DHCP, такими как DHCP спуфинг, путем мониторинга и проверки транзакций DHCP, снижая риск получения доступа к сети неавторизованными устройствами;

- улучшение видимости сети – DHCP Snooping предоставляет администраторам ценную информацию о подключении и активности сетевых устройств. Эта информация помогает устранять неполадки и поддерживать безопасную и хорошо организованную сетевую инфраструктуру.

Таким образом, реализация этого механизма на портах доступа коммутаторов Ethernet повышает безопасность сети, предотвращает несанкционированный доступ и способствует более эффективному управлению IP-адресами. Это фундаментальная мера для поддержания надежной и защищенной сетевой среды.

Raisecom#config

Raisecom(config)#ip dhcp snooping

Raisecom(config)#interface gigaethernet 1/1/1

Raisecom(configgigaethernet1/1/port)#ip dhcp snooping

Raisecom(config)#interface gigaethernet 1/1/28

Raisecom(configgigaethernet1/1/port)#ip dhcp snooping trust

Port Security, IP Source Binding, ARP Inspection

Перечисленные функции также являются неотъемлемыми для обеспечения безопасности и уже были подробно насмотрены в нашей статье Настройка безопасности на клиентских портах коммутатора доступа.

Таким образом, на портах коммутатора доступа рекомендуется настраивать механизмы и протоколы следующим образом:

отключить на портах доступа протоколы LLDP и STP;

добавить порты доступа в группу Port Isolation, активировать на них Loopback Detection, настроить Storm Control, DHCP Snooping и другие функции безопасности.

Следуя этим несложным рекомендациям, вы сможете обеспечить безопасность и стабильность работы корпоративной сети на уровне доступа.