Настройка безопасности на клиентских портах коммутатора доступа на примере коммутаторов серии 2600G

Сети L2 имеют ряд уязвимостей, в частности, с клиентской стороны. Тем не менее, возможные проблемы легко предотвратить за счет правильной конфигурации оборудования доступа. В данной статье рассматривается пример настройки Port Security, ARP inspection и IP Source Guard на гигабитных коммутаторах Raisecom серии ISCOM2600G.

Для базовой настройки безопасности на портах с клиентской стороны чаще всего используется механизм PortSecurity. Он позволяет ограничить доступ в сетьна основеMAC-адреса клиентского оборудования или ограничить число допустимых устройств на порту. Также в этой функции может настраиваться способ реакции на нарушение этих установок.

Описаниеконфигурации, при которой устанавливается ограничение в 10 MAC-адресов на один пользовательский интерфейс:

Raisecom(config)#interface gigaethernet 1/1/1

Raisecom(config-gigaethernet1/1/1)#switch port port-security

Raisecom(config-gigaethernet1/1/1)#switchport port-security maximum 10

Далее можно статически записать разрешенные MAC-адреса:

Raisecom(config-gigaethernet1/1/1)#switchport port-security mac-address 1a2b.3c4d.5e6f

Альтернативой является динамическое изучение: при этом легитимными будут адреса, первыми изученные до полного заполнения допустимого количества адресов на порту.

Динамически записанные MAC-адреса забываются по прошествии времени, установленного на устройстве. Это время можно ввести в абсолютном формате, например,MAC-адрес будет забытчерез 5 минут после изучения:

Raisecom(config)#port-security aging-time 5

Raisecom(config-gigaethernet1/1/1)#switchport port-security aging-type absolute

Также это время может отсчитываться,толькоесли данный клиент неактивен:

Raisecom(config-gigaethernet1/1/1)#switchport port-security aging-type inactivity

Чтобы динамически изученные адреса не «старели», используется функция sticky-learning,при активации которойизученные адреса будут записываться в качестве статических:

Raisecom(config-gigaethernet1/1/1)#switchport port-security mac-address sticky

При выборе метода обработки коммутатором нелегитимного пакета доступны три варианта:

Raisecom(config-gigaethernet1/1/1)#switch port port-security violation protected/restrict/shutdown

Protect – устройство отбрасывает пакеты.

Restrict– устройство отбрасывает пакеты и отправляет предупреждение в виде Syslog-сообщения.

Shutdown –отбрасывает пакеты, отключает порти отправляет предупреждение.

Для возобновления работы порта используется команда:

Raisecom(config-gigaethernet1/1/1)#no port-security shutdown

Также можно установить время автоматического восстановления порта (в секундах):

Raisecom(config)#port-security recovery-time 30

Для более гибкой настройки ограничения по MAC-адресам используется ARP inspection, позволяющая фильтровать ARP-пакеты от нелегитимных клиентов, предотвращая тем самыматакуARP-spoofing.

На коммутаторе формируется таблица соответствия, на основании которой решается, отбрасывается пакет, пришедший на защищенный порт, или проходит дальше. Таблица может формироваться статически или динамически на базе данных, полученных по протоколу DHCP.

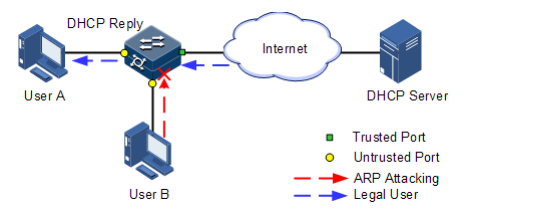

ARP inspection также обеспечивает ограничение скорости ARP-пакетов для предотвращения атак на коммутатор. Механизм защиты от атаки представлен ниже.

Когда количество ARP-пакетов, получаемых коммутатором, превышает установленный предел, устройство воспринимает это как атаку и отбрасывает все ARP-пакеты.

Перед настройкой ARP Inspection необходимо включить DHCP Snooping.При этом коммутатор будет изучать ответы DHCP-сервера, направленные в сторону DHCP-клиентов, и формировать таблицу DHCP Snooping. В ней будет отображаться соответствие IP и MAC-адресов физическим портам коммутатора.

Такжеследует указать доверенный порт, к которому подключен легитимный DHCP-сервер.

Raisecom(config)#interface gigaethernet 1/1/10

Raisecom(config-gigaethernet1/1/10)#ip arp-inspection trust

На клиентских портах ARP inspection может функционировать в статическом и динамическом режимах. Для настройки статического режима, в котором привязка IP-адреса к порту коммутатора настраивается вручную:

Raisecom(config)#ip arp-inspection static-config

Raisecom(config)#ip arp-inspection binding 192.168.1.2 vlan 2 gigaethernet 1/1/1

При таких настройках на порту 1 будут проходить только ARP-пакеты с адреса 192.168.1.2 в VLAN2.

Для установки динамического режима, при котором данные о привязке IP-адреса к порту коммутатора будут браться из таблицы DHCPSnooping, необходимо настроить конфигурацию:

Raisecom(config)#ip arp-inspection dhcp-snooping

Raisecom(config)#ip arp-inspection binding dhcp-snooping auto-update

Функционал ARP inspection можно подключать только для нужных VLAN-ов:

Raisecom(config)#ip arp-inspection vlan 1,3-10

В дополнение можно настроить ограничение на количество ARP-пакетов, проходящих через коммутатор, измеряется в пакетах/с:

Raisecom(config-gigaethernet1/1/1)#ip arp-rate-limit rate 100

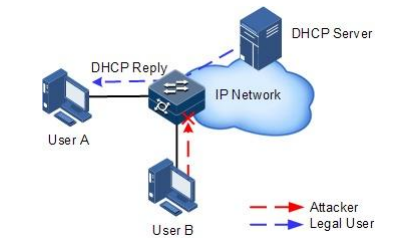

В некоторых задачах требуется более гибкое ограничение для IP-пакетов. Так на оборудовании Raisecom поддерживается функция IP Source Guard. Она позволяет устройству отбрасывать IP-пакеты,приходящие в порт коммутатора и не соответствующие установленным параметрам.Данная функция используется, в частности, для предотвращения атак IP-spoofing.Механизм защиты от атаки представлен ниже.

Для установки ограничений используются связки параметров:

Физический порт коммутатора+IP-адрес

Физический порт коммутатора+IP-адрес+MAC-адрес

Физический порт коммутатора+IP-адрес+VLAN

Физический порт коммутатора+IP-адрес+MAC-адрес+VLAN

Функционал IP Source Guard подразумевает фильтрацию по всем портам коммутатора. Однако обычно в сторону uplink портов фильтрацию отключают, для чего первоначально конфигурируют порт как доверенный:

Raisecom(config)#interface gigaethernet 1/1/2

Raisecom(config-gigaethernet1/1/2)#ip verify source trust

Установка фильтрации на оставшихся портах коммутатора:

Raisecom(config)#ip verify source

Raisecom(config)#ip source binding 10.10.10.1 gigaethernet 1/1/1

Для использования таблицы DHCP Snooping для автоматического формирования правил с целью фильтрации трафика используется команда:

Raisecom(config)#ip verify source dhcp

Кроме того, рекомендуется отключать протоколы автообнаружения такие как LLDP, RNDP, Ethernet OAM, STP там, где в них нет необходимости.

В статье были рассмотрены основные механизмы обеспечения безопасности, применяемые на пользовательских портах коммутаторов доступа. Функционал Port Security, ARP inspection и IP Source Guard позволяет предотвратить основные типы атакна уровнях L2 и L3.